H: Catalyst 9800 WLC sử dụng loại licensing nào?

A: Các phiên bản mã dưới 17.3.2 sử dụng chính sách licensing truyền thống. Các bản phát hành bắt đầu từ 17.3.2 sử dụng Chính sách licensing sử dụng (SLUP). Về cơ bản, chúng hoạt động theo cùng một cách, chỉ khác biệt rất nhỏ và có các lệnh khác nhau. Chỉ cần làm theo hướng dẫn licensing cho bản phát hành bạn đang chạy. Bài viết này chỉ đề cập đến SLUP.

H: 9800 WLC có cần license không ?

A: Không. Bản thân WLC không yêu cầu license. Chỉ các Access Points được kết nối vào WLC mới cần license.

Tuy nhiên, đối với các mẫu 9800-L, có optional performance license giúp tăng số lượng AP được phép tham gia, tăng maximum throughput và số lượng clients tối đa được phép trên WLC.

H: Có sự khác biệt nào giữa việc licensing cho 9800-L, 9800–40, 9800–80, 9800-CL, CW9800M, CW9800H1, CW9800H2 và Embedded Wireless Controller trên AP 91xx không?

A: Không. Chức năng license có cùng chức năng trên tất cả các mẫu WLC.

Sự khác biệt duy nhất là các mẫu 9800-L cung cấp license performance giúp tăng số lượng AP, số lượng client và throughput tối đa.

Embedded Wireless Controller chạy trên AP 91xx không cần license trừ khi được tích hợp với Catalyst Center (trước đây gọi là DNA Center)

H: Có license thực thi nào đối với Catalyst 9800 WLC không?

A: Trong các phiên bản dưới 17.7.1, không có quy định bắt buộc về license, nghĩa là bạn có thể tham gia bao nhiêu AP tùy thích và WLC vẫn sẽ tiếp tục hoạt động bình thường.

Trong các phiên bản mới hơn, bắt đầu từ 17.7.1, WLC 9800 sẽ thực hiện việc thực thi license. Nếu bạn kết nối hơn 50 AP vào một WLC duy nhất mà không license đúng cách sau khi hết thời gian đánh giá (evaluation period), WLC sẽ tạo thông báo syslog và không cho phép thêm AP nào tham gia. Nếu khởi động lại, WLC sẽ chỉ cho phép tối đa 50 AP tham gia.

Về mặt pháp lý, bạn cần license cho WLC của mình và Cisco có quyền thực hiện audit.

H: Thời gian đánh giá license (license evaluation) cho Catalyst 9800 WLC là bao lâu?

A: Thời gian đánh giá là 90 ngày. Sau khi thời hạn này kết thúc, WLC sẽ bắt đầu áp dụng các hạn chế license đối với các phiên bản 17.7.1 trở lên.

Đối với các phiên bản trước 17.7.1, WLC sẽ tạo thông báo syslog nhắc nhở bạn add license cho WLC của mình.

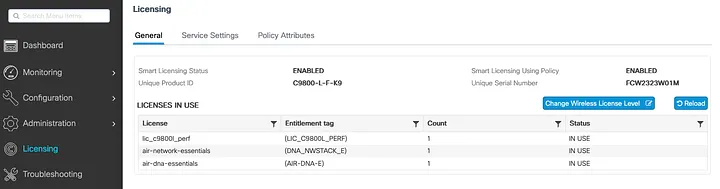

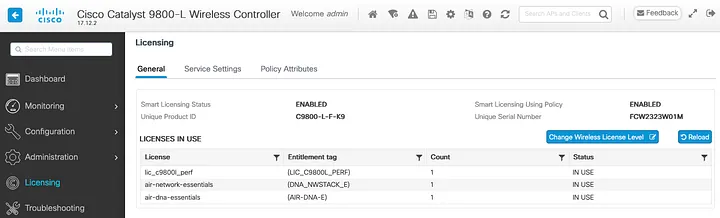

H: Có những cấp độ license nào trên 9800 WLC?

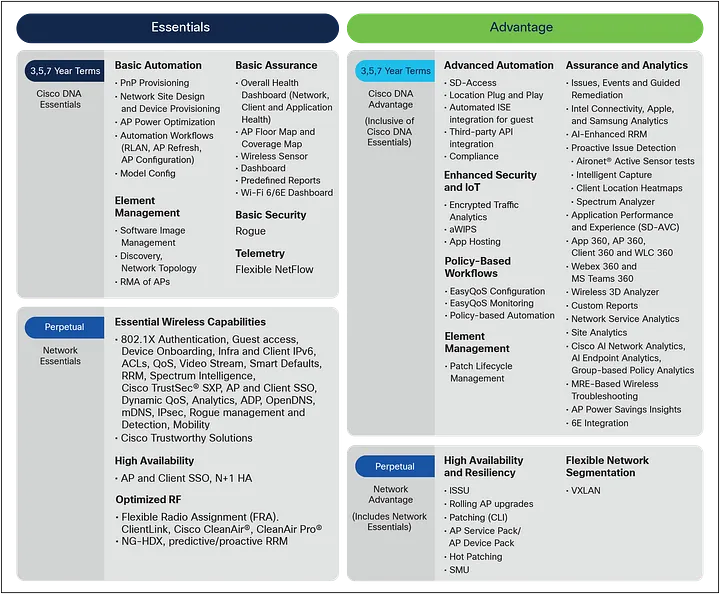

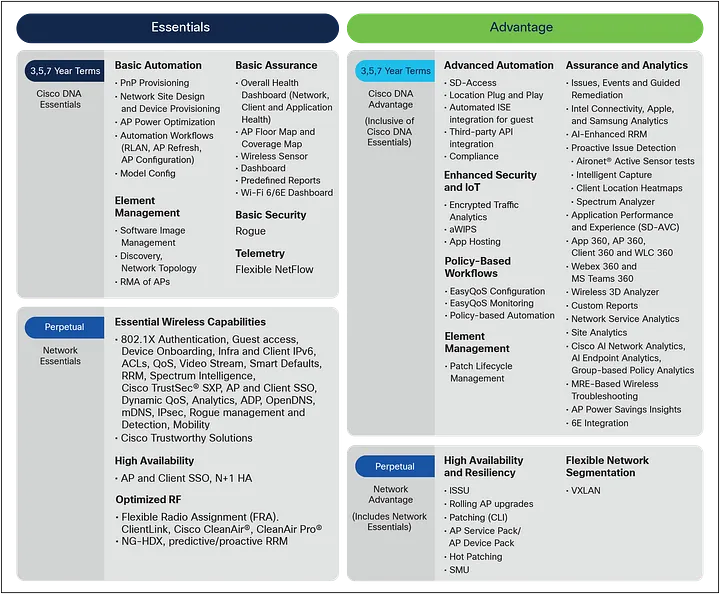

A: WLC có thể được cấu hình với hai cấp độ license mang lại những tính năng khác nhau:

License level có thể được cấu hình trong phần mềm và không bị ràng buộc với phần cứng. Bất kỳ 9800 nào cũng có thể được cấu hình với bất kỳ license level nào.

H: Tôi cần mua loại license nào cho mỗi AP được kết nối vào WLC của tôi ?

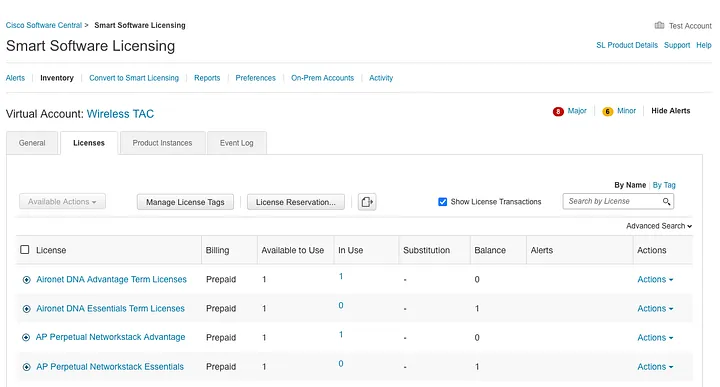

A: Mỗi AP được kết nối với 9800 WLC sẽ tiêu tốn một license AIR Network và một license AIR DNA. Tùy thuộc vào license level được thiết lập, cả hai license này có thể là cấp độ Essential hoặc Advantage.

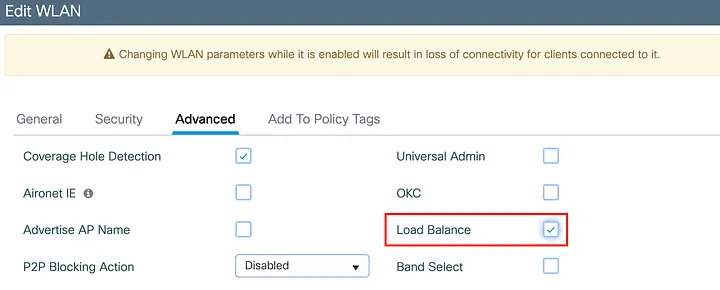

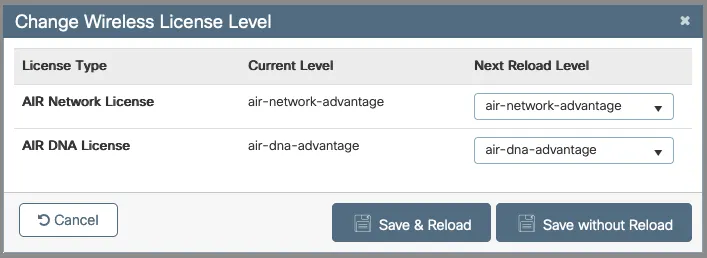

Ví dụ về WLC với license cấp độ Advantage được cấu hình

H: Những tính năng nào được bao gồm trong license Essential và Advantage ?

H: License Network và DNA hết hạn khi nào?

License Network Essential/Advantage là vĩnh viễn, nghĩa là không bao giờ hết hạn.

License DNA Essential và DNA Advantage có thể được mua với thời hạn 3, 5 và 7 năm.

H: Tôi có thể chỉ mua license Perpetual Network mà không mua license DNA không?

A: Khi mua license lần đầu, bạn cần mua cả license Network và license DNA (Essential or Advantage leve, tùy bạn chọn) cho mỗi AP. Sau khi license DNA hết hạn, bạn không cần phải gia hạn. Vì license Network là vĩnh viễn.

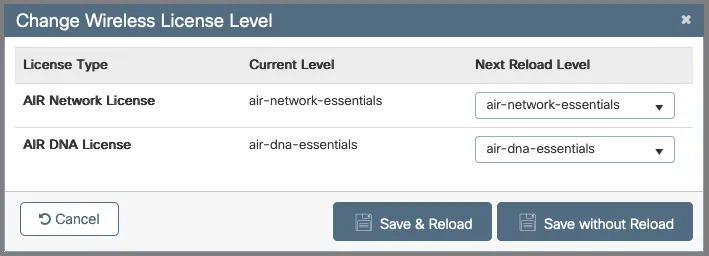

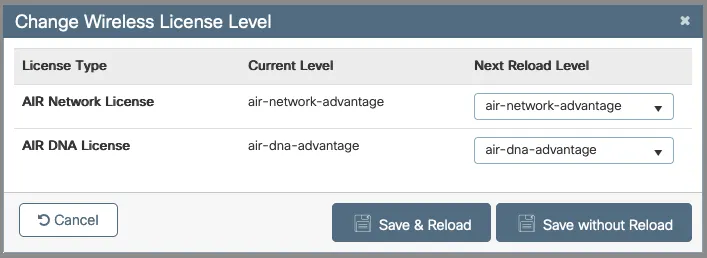

H: Làm thế nào để thay đổi license level ?

A: Có thể thay đổi level license trong menu License ở giao diện web WLC bằng cách sử dụng nút “Change Wireless License Level” hoặc sử dụng lệnh “ license air level air-network-essentials ” hoặc “ license air level air-network-advantage ”.

Để thay đổi level license, bạn cần phải khởi động lại WLC.

H: Trên WLC 9800, một phần AP có thể chạy level Essential và một phần AP có thể chạy level Advanced không ?

A: Không. Tất cả các AP được kết nối vào cùng một WLC phải chạy cùng một level license. Không thể tách chúng ra.

H: Tôi có thể sử dụng lại license từ WLC AireOS cũ (2504/3504/5520/8540) của mình không?

A: Không. Bạn sẽ phải mua license mới cho 9800 WLC của mình.

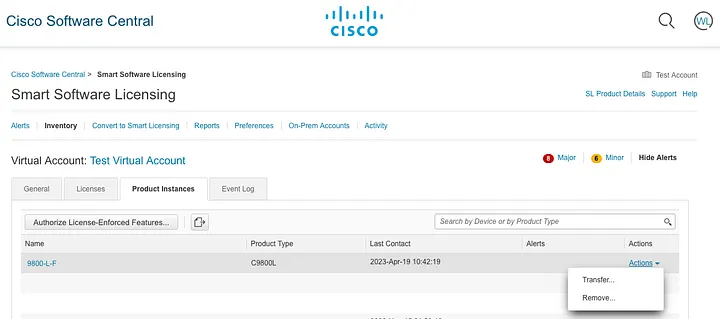

H: License có thể được sử dụng lại hoặc di chuyển giữa hai WLC 9800 không?

A: License có thể được sử dụng lại hoặc di chuyển giữa bất kỳ hai WLC 9800 nào, bất kể mô hình của chúng.

H: Tôi có thể tải xuống file .lic license ở đâu?

A: Không giống như các WLC AireOS cũ (5520, 8540), WLC 9800 không có/không hỗ trợ file license. Nó hoạt động hoàn toàn thông qua smart license, nghĩa là tất cả license đều được lưu trữ online.

H: License của tôi được lưu trữ ở đâu và CSSM là gì?

Tất cả các license đã mua đều được lưu trữ trên trang web Cisco Smart Software Manager (CSSM). Nếu license bạn đã mua không hiển thị, bạn phải liên hệ với quản lý tài khoản hoặc nhóm TAC license của Cisco và cung cấp cho họ phiếu order.

H: Phải mất bao lâu để cập nhật license trên trang web CSSM?

A: Có thể mất đến 8 giờ để cập nhật số lượng license. WLC cập nhật mức sử dụng license lên đám mây sau mỗi 8 giờ, và ngay cả khi cố gắng ép cập nhật cũng không có tác dụng.

H: license diễn ra như thế nào khi bộ điều khiển ở chế độ HA SSO High Availability?

A: HA SSO là chế độ dự phòng trong đó 2 bộ điều khiển nằm trong một cluster hoạt động như một bộ điều khiển duy nhất.

Trong trường hợp này, chỉ cần cấu hình cluster HA và thiết lập license giống như cách bạn làm trên một WLC đơn lẻ. Mọi thông tin sẽ được tự động đồng bộ hóa giữa chúng. Không cần phải mua license cho mỗi AP hai lần.

Trong trường hợp performance license trên 9800-L WLC, bạn sẽ cần phải mua riêng cho từng WLC.

H: Performance license làm việc như thế nào khi bộ điều khiển ở trạng thái HA N+1 High Availability?

A: Tính khả dụng cao HA N+1 đề cập đến việc triển khai trong đó một WLC là chính và tất cả các điểm truy cập đều được kết nối với nó, trong khi các WLC khác đang ở trạng thái chờ, chờ WLC chính ngừng hoạt động và các AP chuyển sang WLC đó khi cần thiết.

Trong trường hợp này, chỉ cần đảm bảo cả hai WLC đều có license. Không cần phải mua license cho mỗi AP hai lần.

Vì các WLC dự phòng sẽ không có bất kỳ AP nào, nên việc license hiển thị là “không sử dụng” là điều bình thường. Khi các AP chuyển đổi dự phòng, license cuối cùng sẽ bị sử dụng hết.

Trong trường hợp license performance trên 9800-L WLC, bạn sẽ cần phải mua riêng cho từng WLC.

H: License performance cho 9800-L WLC hoạt động như thế nào ?

A: Theo mặc định, bộ điều khiển 9800-LC và 9800-LF cho phép tối đa 250 AP, throughput hai chiều 5Gbps và 5000 client. Khi cài đặt license performance, con số tối đa có thể tăng lên 500 AP, throughput 10Gbps và 10000 client.

Nếu bạn đang chạy 9800-L ở chế độ high availability,, bạn sẽ cần phải mua riêng license performance cho từng WLC

H: Làm thế nào để tôi có thể get license cho 9800 WLC ?

A: Có nhiều cách để get license cho WLC:

-

- Offline licensing Air Gapped (cách dễ nhất)

- Licensing sử dụng Catalyst Center (trước đây gọi là DNA Center)

- Direct connect licensing

- Licensing using Smart Software Manager On-Prem

- License sử dụng ứng dụng Cisco Smart Licensing Utility trên Windows/Linux

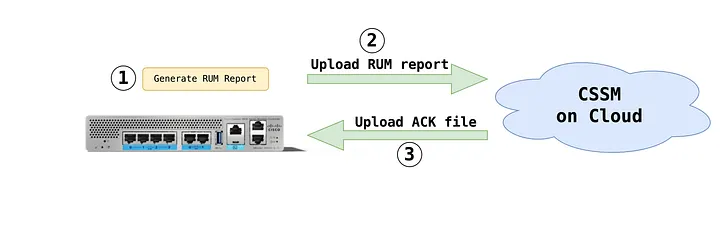

H: License offline Air Gapped hoạt động như thế nào?

A: Bạn có thể đọc chi tiết về phương pháp này trong bài viết License Offline trên Cisco 9800 WLC.

License offline là phương pháp dễ nhất để add license cho WLC của bạn. Phương pháp này yêu cầu máy tính xách tay có kết nối Internet và truy cập được vào WLC. Bản thân WLC có thể bị chặn bởi tường lửa nếu không có kết nối Internet. Nhược điểm duy nhất của phương pháp này là sau khi thêm AP bổ sung, bạn phải lặp lại quy trình (về mặt kỹ thuật là không bắt buộc). Sau khi được add license, WLC không bao giờ cần phải add license lại nữa.

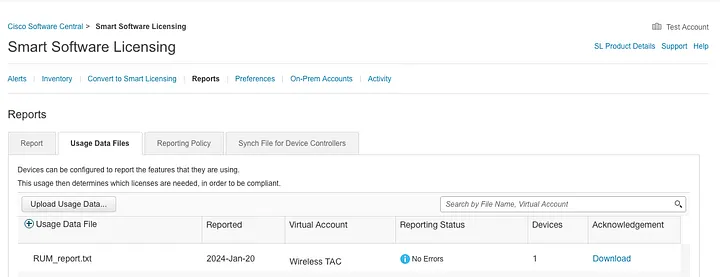

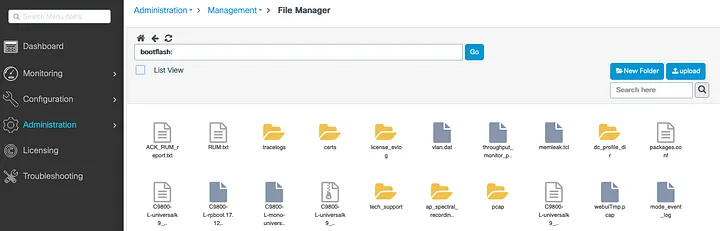

Quá trình này diễn ra như sau:

-

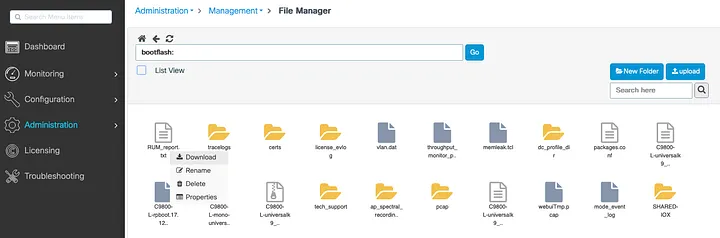

- Generate a Resource Utilization Map (RUM) Report

- Download it from WLC to your PC

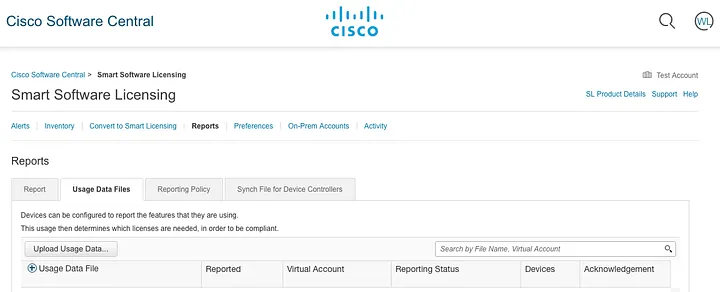

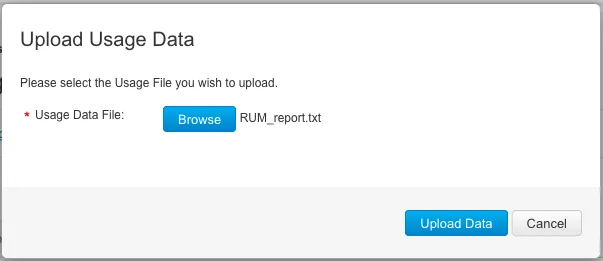

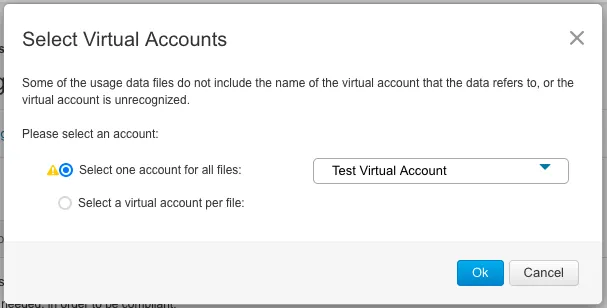

- Upload from PC to the smart licensing cloud portal (CSSM)

- Download the RUM Acknowledgement file to your PC from CSSM

- Upload the RUM Acknowledgement file to the WLC

H: Việc add license thông qua Catalyst/DNA Center diễn ra như thế nào ?

A: Phương pháp này yêu cầu DNA Center phải có kết nối internet. WLC không yêu cầu kết nối internet, nhưng cần được thêm vào kho dữ liệu của DNA Center.

Trong trường hợp này, DNA Center đóng vai trò là proxy giữa WLC và smart licensing cloud portal. DNA center sẽ định kỳ kết nối SSH vào WLC và thu thập báo cáo sử dụng license từ WLC, sau đó tải thông tin chi tiết lên cloud.

H: Việc add license thông qua kết nối trực tiếp license portal hoạt động như thế nào ?

A: Đây là một trong những phương thức license được sử dụng phổ biến nhất. Phương thức này yêu cầu WLC phải có kết nối internet qua HTTPS (cổng TCP 443). Quy trình khá đơn giản:

- Tạo mã thông báo trên trang web Cisco CSSM

- Dán mã thông báo vào WLC

- WLC sẽ liên hệ với CSSM và báo cáo số lượng license (sử dụng mã thông báo làm hình thức xác thực)

H: Add License thông qua máy ảo Smart Software Manager On-Prem hoạt động như thế nào ?

A: Việc add license sử dụng máy ảo Smart Software Manager On-Prem tương tự như license qua DNA Center. Máy ảo Smart Software Manager cần có khả năng giao tiếp với WLC và Internet. Bản thân WLC có thể nằm sau tường lửa mà không cần kết nối Internet.

Phương pháp này cho phép WLC đẩy số lượng license sử dụng lên on-prem hoặc để on-prem lấy số lượng license sử dụng từ WLC theo định kỳ, sau đó gửi báo cáo lên CSSM Cloud.

H: Việc add license sử dụng ứng dụng Cisco Smart Licensing Utility trên Windows/Linux hoạt động như thế nào?

A: Việc add license sử dụng ứng dụng Windows khá đơn giản và không yêu cầu bất kỳ phần cứng bổ sung nào để triển khai.

Chỉ cần cài đặt ứng dụng trên máy tính xách tay Windows/Debian/RHEL hoặc máy ảo (VM), nhập thông tin đăng nhập Cisco và chi tiết WLC. Ứng dụng sẽ kết nối SSH vào WLC, thu thập thông tin sử dụng license và tải lên cloud. Quy trình này không cần lặp lại trong tương lai.

H: Specific License Reservation là gì?

A: Specific License Reservation cụ thể là phiên bản license offline cũ được cung cấp trên các phiên bản phần mềm trước 17.3. Có lẽ bạn không nên sử dụng tính năng này.